Gastbeitrag der ETH-Zürich

Bereitstellen eines verwalteten SCION AS auf cloudscale

Das SCION-Produktionsnetzwerk wächst rasant – mit Schlüsselanwendungen wie dem Swiss Secure Finance Network (SSFN) und dem Swiss Secure Health Network (SSHN). Gemeinsam ermöglichen cloudscale und Cyberlink nun native SCION-Konnektivität direkt aus der Cloud – unabhängig vom Internetanbieter oder einem Konsortium. Ein Meilenstein für sichere, resiliente Netzwerkinfrastruktur in der Schweiz.

Dies ist ein Gastbeitrag der ETH Zürich.

Das Produktionsnetzwerk von SCION ist in den letzten Jahren stark gewachsen. Zu den bemerkenswerten Beispielen für den Einsatz gehören das Swiss Secure Finance Network (SSFN) und das Swiss Secure Health Network (SSHN), die beide kritische Infrastrukturen unterstützen und auf die Mitglieder ihres jeweiligen Ökosystems zugeschnitten sind.

Kürzlich erreichte das Team an der ETH Zürich spannende Neuigkeiten über die Expansion von SCION in die Cloud. In einer gemeinsamen Anstrengung bieten cloudscale und Cyberlink nun native SCION-Konnektivität zum Produktionsnetzwerk für alle Kunden an. Dies ist ein wichtiger Meilenstein: Jetzt kann jeder die fortschrittlichen Netzwerkfunktionen von SCION nutzen, ohne die Unterstützung seines ISP zu benötigen oder Teil eines grösseren Konsortiums zu sein.

Im Folgenden führt Dich das ETH-Team durch die Schritte, die sie befolgt haben, um ein SCION Autonomous System (AS) in cloudscale bereitzustellen – genau so, wie es jeder Kunde könnte. Die ETH-Mitarbetier teilen ihre Erfahrungen aus ihrer persönlichen Sicht mit Dir.

Deine ganz persönliche SCION Cloud

Der erste Schritt besteht darin, sich mit cloudscale und Cyberlink in Verbindung zu setzen, die uns detaillierte Informationen über ihr SCION-Angebot zur Verfügung gestellt haben. Zum Zeitpunkt der Erstellung dieses Artikels unterstützen sie zwei Arten von SCION-Konnektivität:

-

Nicht verwalteter SCION-Zugriff: Diese Option bietet einen direkten SCION-Link zum Cyberlink SCION Border Router auf cloudscale innerhalb der angeforderten SCION Isolation Domain (ISD). Kunden, die sich für diesen Ansatz entscheiden, sind für die Bereitstellung und Verwaltung ihrer eigenen SCION AS-Dienste in ihrem Virtual Data Center (VDC) verantwortlich.

-

Verwalteter SCION-Zugriff: In diesem Setup übernimmt Cyberlink die Bereitstellung und Verwaltung von SCION-Services im Auftrag des Kunden und bietet so eine komfortablere Erfahrung. Der verwaltete Zugriff verwendet die Anapaya EDGE-Appliance.

In diesem Beitrag konzentrieren wir uns auf die Option Managed SCION Access, konkreter auf die Bereitstellung eines SCION-fähigen Endhosts innerhalb des Managed SCION Access-Setups. Er eignet sich besonders gut für Kunden, die eine leistungsstarke Konnektivität benötigen und es vorziehen, den Betriebsaufwand auszulagern. Bei diesem Ansatz sind Kunden nicht für die Konfiguration von SCION-Infrastrukturdiensten oder die Verwaltung von Zertifikaten verantwortlich, um den SCION AS am Laufen zu halten.

Exemplarische Vorgehensweise

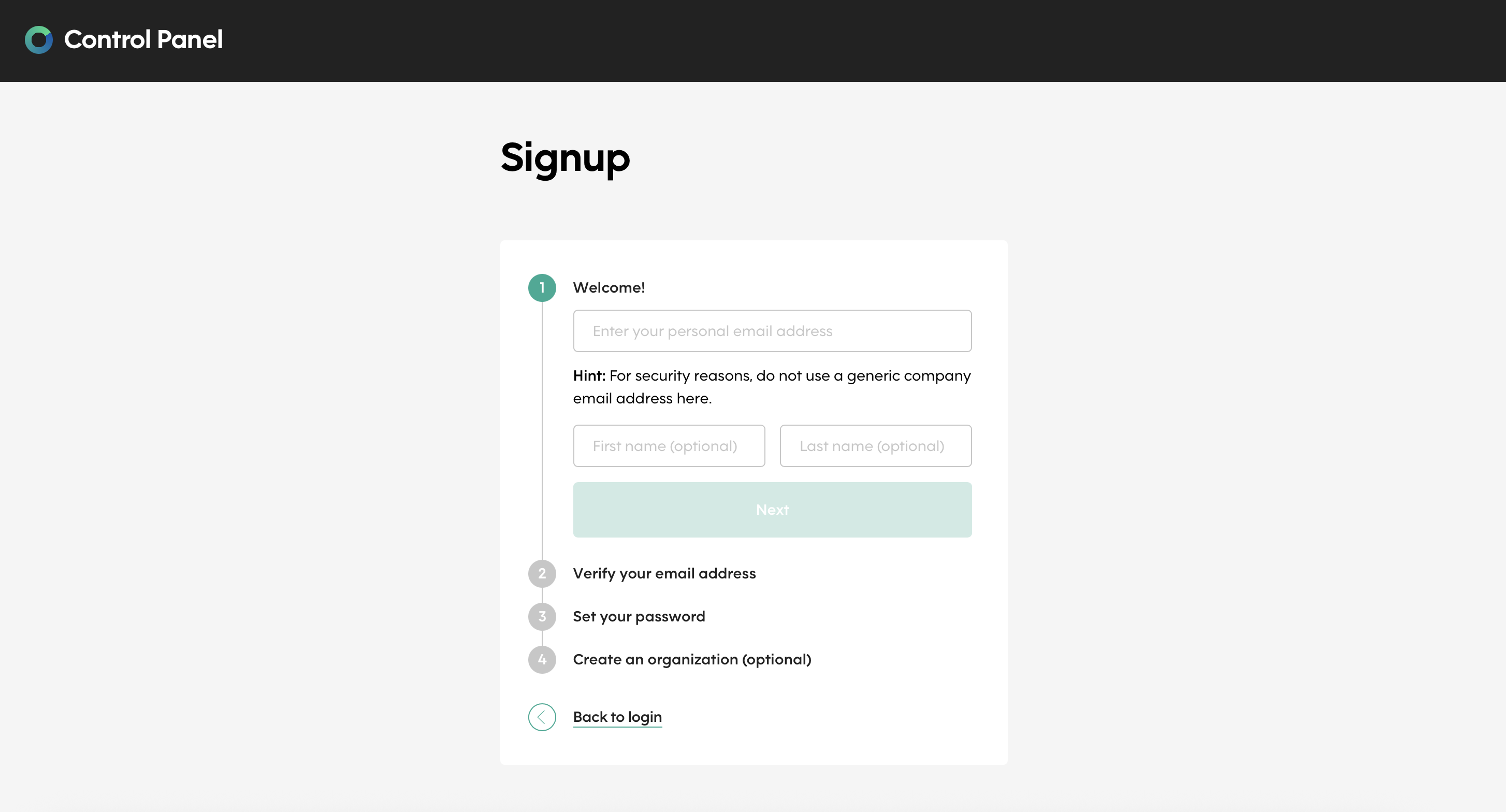

Zuerst haben wir ein Konto erstellt und unsere Organisation registriert.

Wir haben ein Projekt in cloudscale erstellt, um unser SCION-fähiges Virtual Data Center (VDC) zu hosten.

Parallel dazu hat sich Cyberlink gemeldet, um zu bestätigen, welches cloudscale-Projekt mit dem SCION-Zugang verknüpft werden sollte. Sie fragten auch, ob wir irgendwelche Präferenzen bezüglich des zu verwendenden Subnetzes hätten –insbesondere das Subnetz, in dem wir die SCION-Endhost-Knoten bereitstellen möchten. Standardmässig weist Cyberlink ein Subnetz des privaten Bereichs zu. Später haben wir dieses private Netzwerk dem Endhost-Knoten Virtual Machine hinzugefügt (siehe unten).

Cloudscale forderte dann unsere Autorisierung per E-Mail an, um mit der Verknüpfung des SCION-Zugangs mit unserem Projekt fortzufahren. Nachdem wir dies bestätigt hatten, erschien der SCION-Zugang im Abschnitt Networking>Networks des cloudscale-Dashboards.

Nachdem wir die Netzwerkdetails festgelegt hatten, fuhren wir mit der Installation und Konfiguration des ersten SCION-Endhost-Knotens fort. Zu diesem Zweck haben wir eine virtuelle Maschine (VM) in unserem Cloudscale-VDC bereitgestellt. Für unser Setup haben wir den Flex 4-2-Instanztyp ausgewählt, auf dem Ubuntu 22.04 LTS ausgeführt wird – ein empfohlenes Betriebssystem für SCION-Bereitstellungen (Ubuntu 22.04 LTS oder neuer wird von den SCION-Implementierungsrichtlinien empfohlen).

Schliesslich haben wir das private SCION-Netzwerk zu den Optionen für die Netzwerkverwaltung hinzugefügt. Der Endhost wird automatisch mithilfe von DHCP mit einer Adresse innerhalb dieses Bereichs konfiguriert.

Zu diesem Zeitpunkt stellte Cyberlink die Verbindungsdetails für den verwalteten SCION-Knoten bereit – insbesondere die Konfigurationsinformationen, die auf unserem Endhost erforderlich waren.

Zum Zeitpunkt der Erstellung dieses Artikels unterstützt die SCION Edge-Appliance keinen Bootstrapping-Dienst für native SCION-Anwendungen, die lokal ausgeführt werden. Das bedeutet, dass der SCION-Endhost manuell konfiguriert werden muss. Glücklicherweise ist der Prozess unkompliziert. Wir arbeiten derzeit an einer nahtlosen und generalisierbaren Integrationsmethode für SCION-Endhosts über alle bestehenden SCION-Ökosysteme hinweg.

Wir begannen mit der Installation des SCION-Endhost-Stacks. Sie können sich auf die offizielle SCION-Dokumentation beziehen, um die notwendigen Komponenten zu installieren, d.h. scion-dispatcher, scion-daemon und scion-tools.

Als Nächstes haben wir die neueste Version des bootstrapperlosen Konfigurationstools SCION heruntergeladen. Nachdem wir das Archiv entpackt hatten, führten wir die ausführbare Datei über die Befehlszeile aus:

Wir haben die Konfiguration mit den zuvor von Cyberlink bereitgestellten Verbindungsdetails abgeschlossen.

Schliesslich starteten wir die SCION-Daemon- und SCION-Dispatcher-Dienste. Um die Konnektivität zu überprüfen, haben wir das Dienstprogramm scion showpaths verwendet, das bestätigte, dass unser Endhost erfolgreich Pfade zum SCION-Produktionsnetzwerk abrufen konnte.

Mit nur wenigen einfachen Schritten haben wir in wenigen Minuten erfolgreich eine produktionsbereite SCION-Umgebung eingerichtet. Dieses Setup ermöglicht eine sichere, hochperformante Konnektivität– innerhalb von Millisekunden hergestellt – zu jeder Einheit im SCION-Ökosystem und bietet eine Zuverlässigkeit, die mit einer Standleitung vergleichbar ist.

In diesem Beitrag haben wir uns auf die Bereitstellung eines SCION-fähigen Endhosts innerhalb des Managed SCION Setups konzentriert. Doch auch nicht SCION-fähige Anwendungen können von der SCION-Konnektivität erheblich profitieren.

Ein zentraler Vorteil der verwalteten Lösung mit dem Anapaya Edge besteht darin, dass selbst herkömmliche, nicht SCION-fähige Anwendungen über SCION-gesicherte Verbindungen mit anderen entfernten, ebenfalls nicht SCION-fähigen Anwendungen kommunizieren können.

Technischer Ablauf:

Der Edge kündigt das konfigurierte Netzwerkpräfix gegenüber anderen Edges im SCION-Netzwerk an. Wird Datenverkehr an eine Zieladresse gesendet, die über das SCION-Netzwerk erreichbar ist, kapselt der Edge das IP-Paket in ein SCION-Paket und überträgt es über den bestverfügbaren SCION-Pfad zum Ziel-Edge. Dort wird das Paket entkapselt und transparent an das Zielsystem weitergeleitet – die Anwendung selbst bleibt dabei unverändert und benötigt keine SCION-Unterstützung.

Vorteile gegenüber herkömmlicher Internetkommunikation:

- Schutz vor Routing-Angriffen

- Schnelles Failover bei Netzwerkausfällen

- Dynamische Pfadoptimierung über alle verfügbaren Pfade zum Ziel, was zu einer Verbindung mit geringerer Latenz, geringeren Verlusten und geringerem Jitter als über das Internet führen kann.

- Geofencing durch Pfadrichtliniendefinitionen auf der Edge.

Durch diese Architektur können Organisationen von den Sicherheits- und Verfügbarkeitsvorteilen von SCION profitieren, ohne ihre Applikationen ändern zu müssen.

Probiere es selbst aus und überzeuge Dich von den Vorteilen einer produktionsreifen SCION-Umgebung, hier gibt es mehr Infos zur SCION Cloud.